shape-bypass

f5 shape 分析

工作需要搞一下

目标网址

1 | |

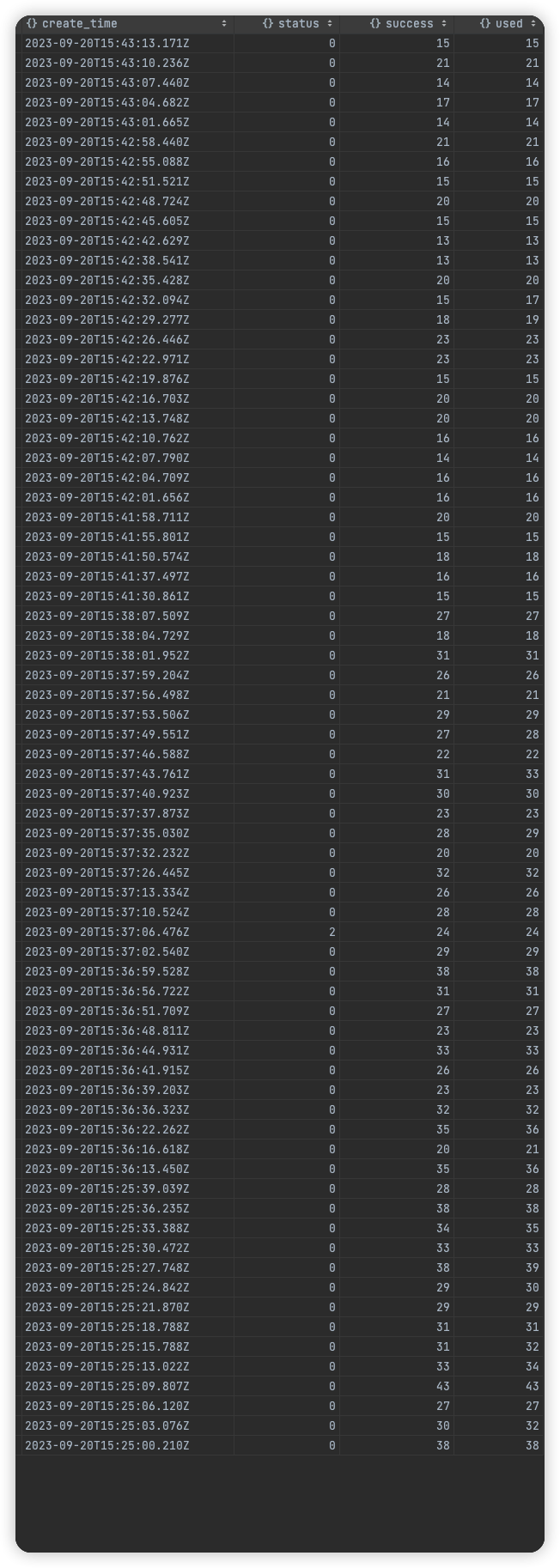

查询请求

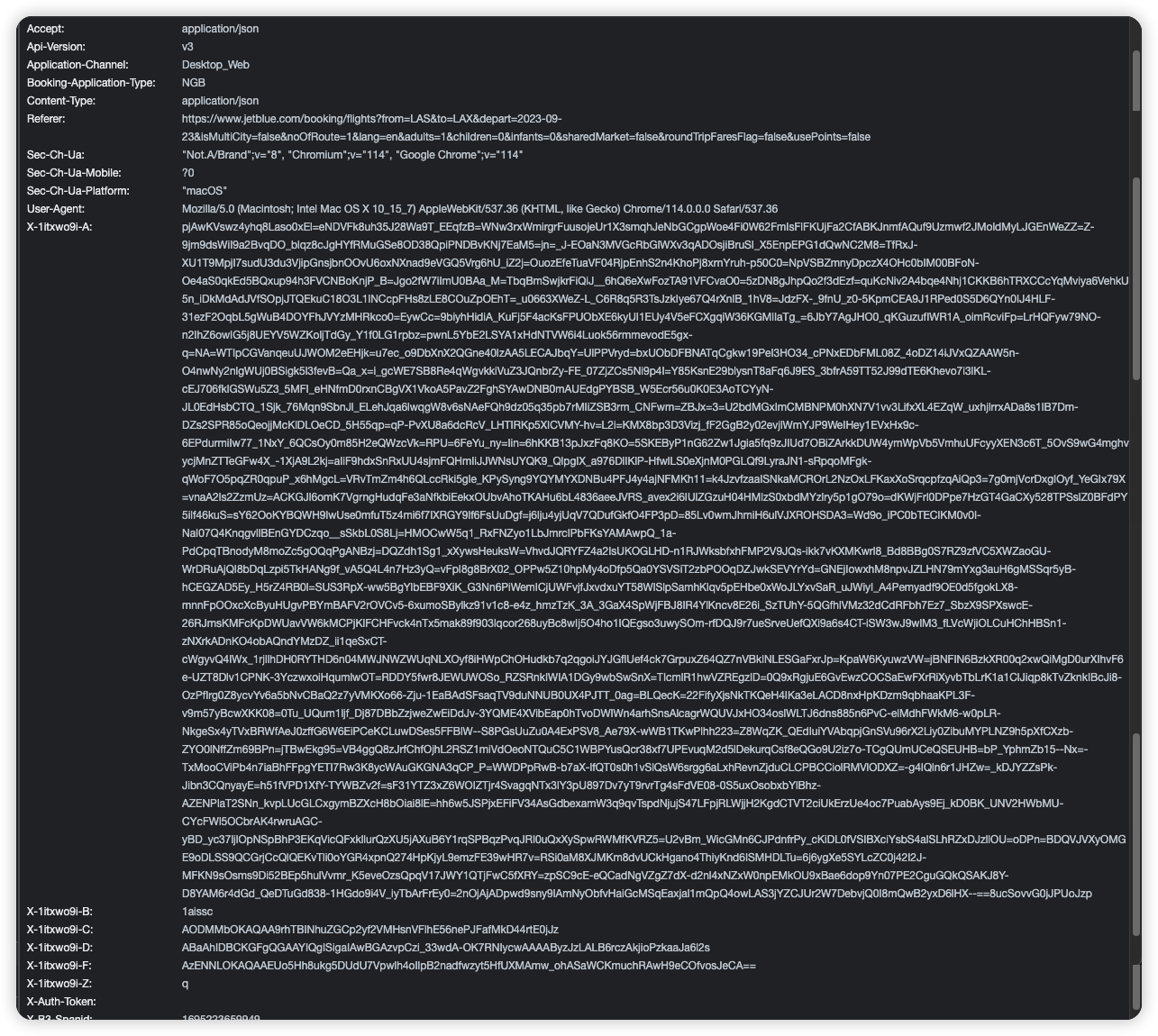

他的参数在请求头中

添加后缀为 -a -b -c -d -f -z 的参数

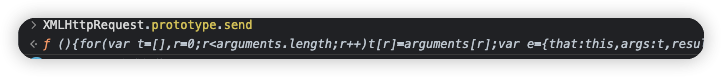

这种在请求头添加参数的 一般都hook了 XMLHttpRequest.prototype.send

直接在控制台输入一下

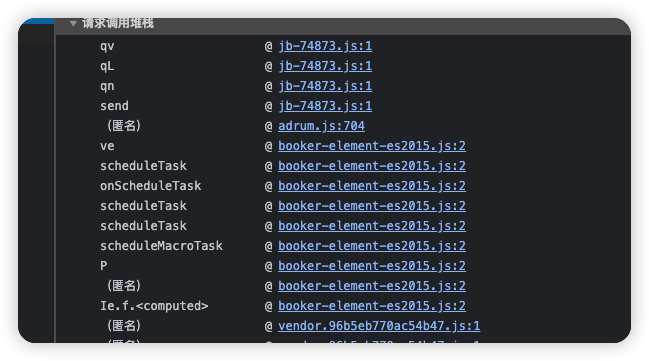

就看到请求发出的JS文件了

不过他又重写了这个东西 所以还是看请求堆栈

这个jb-74873.js

就是他的所有代码了

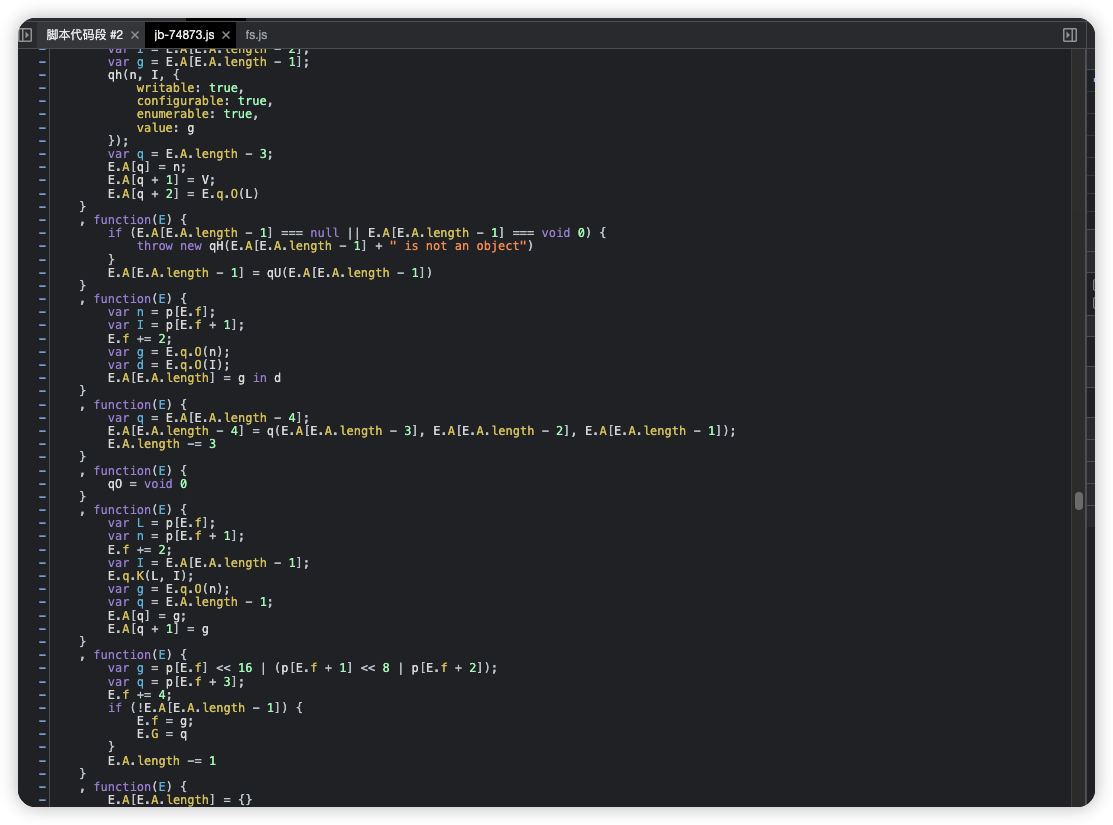

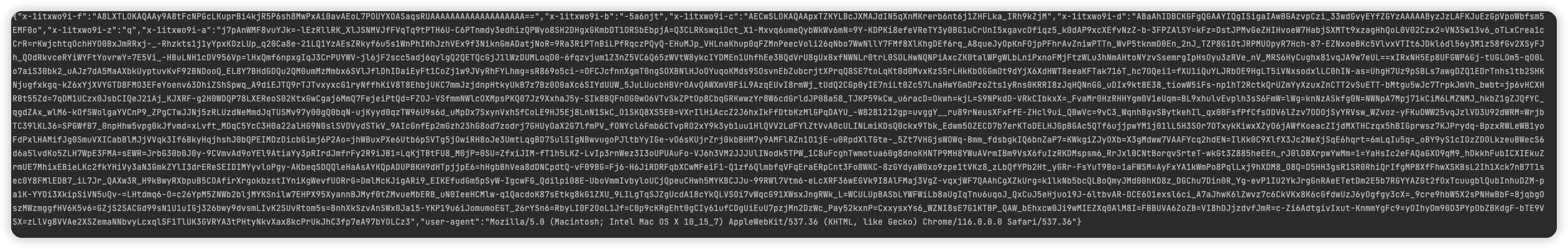

他的整体是一个vmp逻辑

而且js代码几分钟会变化一次

js检测

大概就是

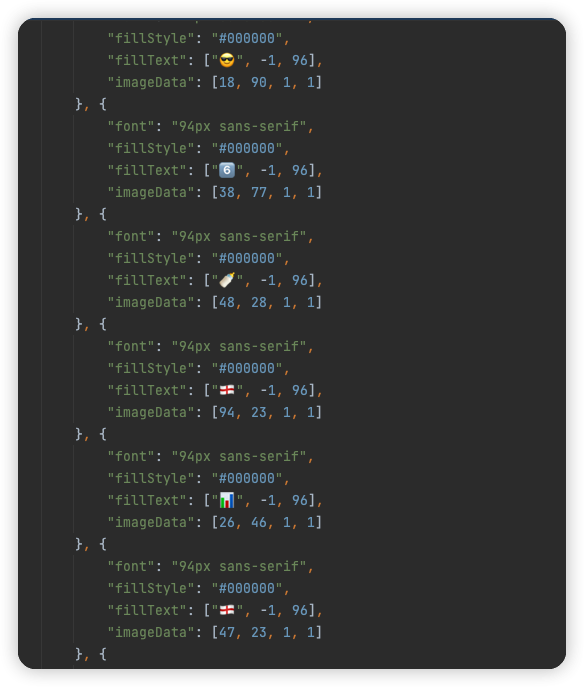

- canvas

- webgl

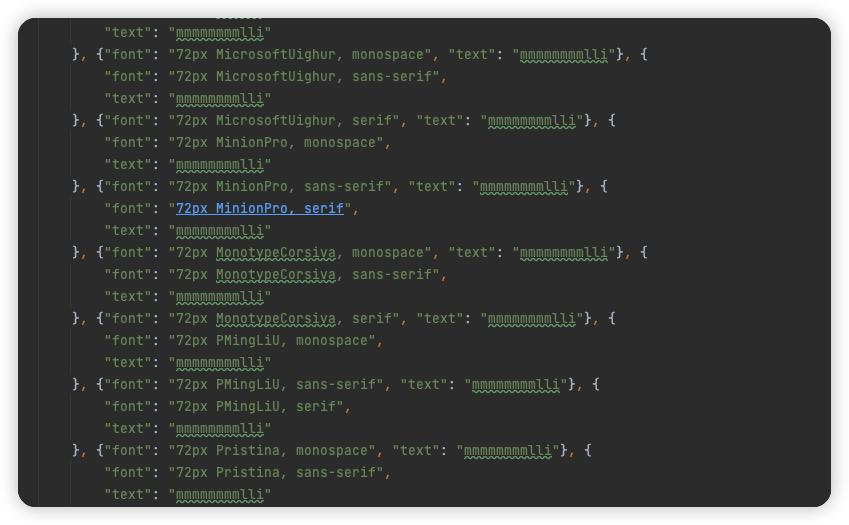

- 字体

- webrtc

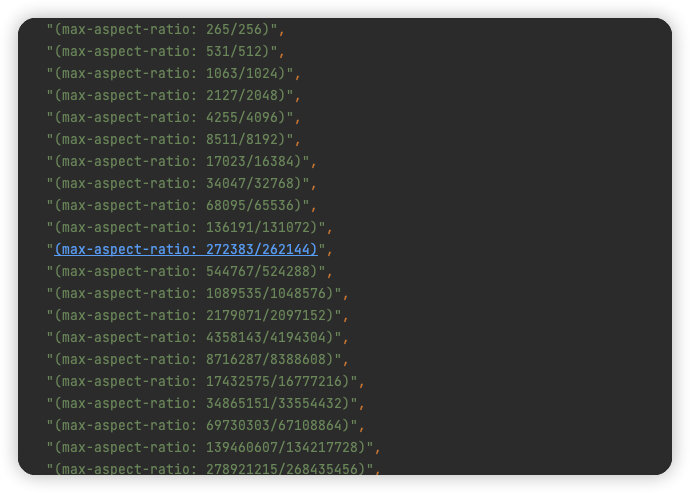

- matchMedia

- canplay 可以播放的音视频格式

- 屏幕尺寸

- navigator

- plugins

- mimeTypes

- document.featurePolicy

- 各种渲染

- function 原型 检测

结果

目前并发还算顺利

基本生成的一次请求头用二三十次

可以无限并发

shape-bypass

http://example.com/2023/09/20/shape-bypass/